Buscadores a la inversa, como Google Imágenes, que permite encontrar imágenes similares a una que nosotros aportamos como prueba.Es decir, en vez de buscar una combinación de palabras, subes una imagen o aportas un enlace y Google Imágenes te mostrará resultados aproximados que puedes filtrar con las opciones disponibles.

Es probable que, con Google Imágenes, des con la imagen original o simplemente con la página donde se publicó originalmente esa fotografía. Así desmontarás la falsificación.

Este blog va dirigido a cibernautas que expone su fotografía en algunos chats que no deberían hacerlo sin ser responsable de lo que pueda pasar en el mundo del internet.

Victima Amino ≪ °° ≫

≪ °° ≫

La victima compartió en una comunidad /grupo de amino su foto de perfil , y como estaba sin hacer nada decide investigar buscar en google imagenes , primero descargue la foto y me he dado cuenta que las redes sociales como amino no borra los metadatos de una imagen ni lo altera .

https://www.google.es/imghp

≪ °° ≫

≪ °° ≫

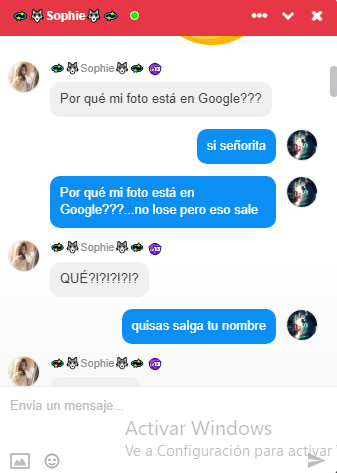

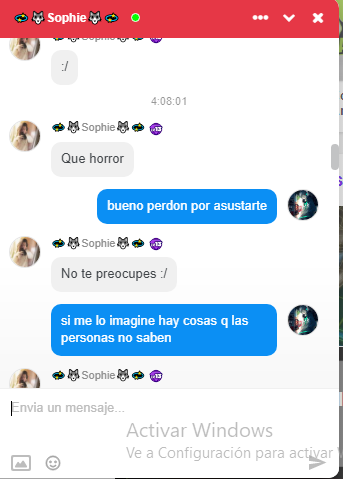

Luego de encontrar resultados decidí enviarle captura de lo que había encontrado solo para ver saber su reacción de la victima . Pensé que se daría cuenta que todo lo que publica esta en la red , me tomo de sorpresa saber su reacción.

≪ °° ≫

≪ °° ≫

Le explique todo lo que sube en el internet se hace publico , y que debe tener un poco mas cuidado de esto por que hay ciberdelincuentes que se aprovechan y comienzan a : acosar,bullying,falsificación de identidad etc.

≪ °° ≫

≪ °° ≫

Así de simple: subes una imagen, el buscador la analiza pixel por pixel, y te muestra otras parecidas automágicamente.

Victima WhatsApp

≪ °° ≫

≪ °° ≫

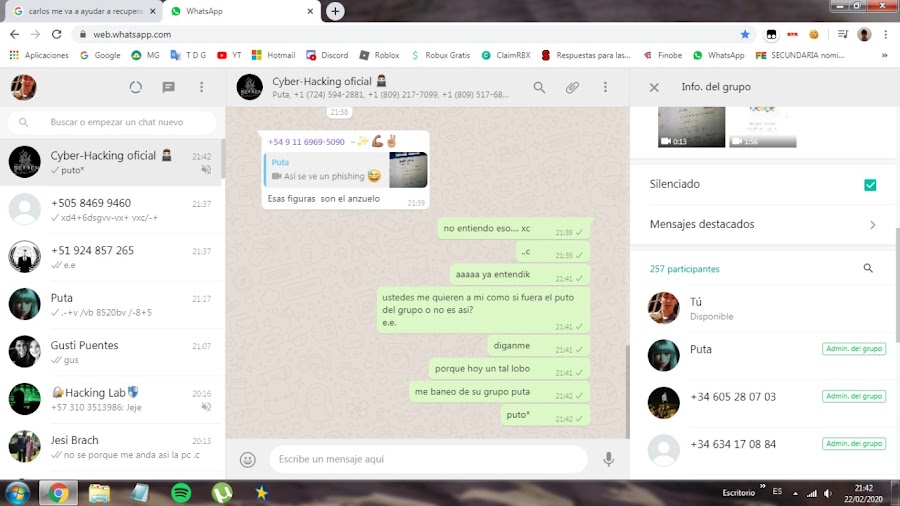

La victima envio una captura al grupo de WhatsApp de sus actividades y comenzó a ofender a los usuarios de la comunidad , desde este punto he podido analizar la captura que el mismo envio , tenia registrado contacto , su cuenta de gmail, grupos donde estaba el añadido , sus lista de navegación favorita , y el mas importante su foto de perfil ya que si no lo tienes agregado no puedes ver su perfil , un error que ha acometido la misma victima

Análisis de la captura de pantalla ≪ °° ≫

Análisis de la captura de la victima

≪ °° ≫

Contacto de la victima

Como podemos observar la victima expone una captura de sus actividades , con estas capturas comenzaremos a buscar los contactos en la redes sociales como ser : facebook.instagram.twitter etc..

≪ °° ≫

≪ °° ≫

≪ °° ≫

Contacto #1

≪ °° ≫

Jesi brach

https://www.facebook.com/jesicabrach

Contacto #2

≪ °° ≫

≪ °° ≫

Gusti Puentes

https://www.facebook.com/GustyPuentes

Datos recolectados de la victima

≪ °° ≫

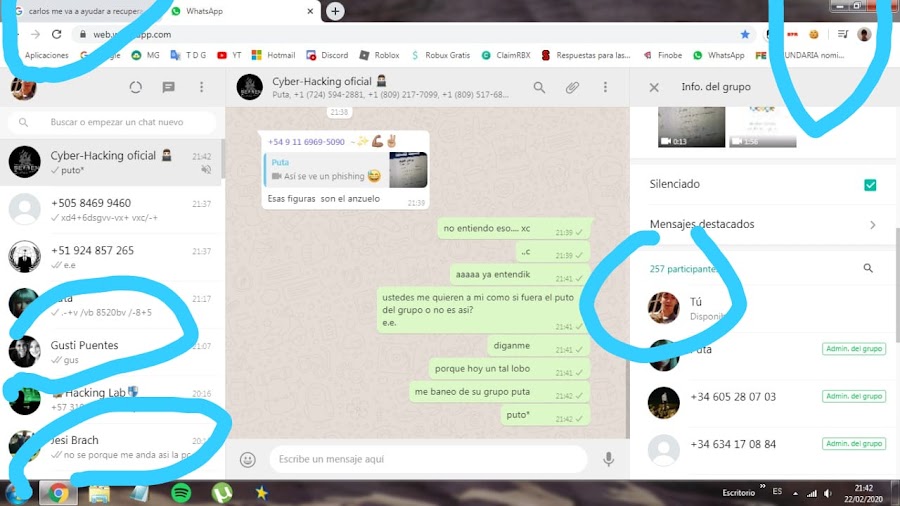

Contacto victima

≪ °° ≫

⇜⇝⇜⇝⇜⇝⇜⇝

Nombre :David

Circulo de amigos:Jesi brach ,Gusti Puentes

Sistema operativo:windows 7

Colegio:FE Secundaria nomi...

Numero de celular/telefono: +54 9 341 228-2420

País :Argentina https://www.codigosdepaises.pro

Ciudad: Ciudad de córdoba argentina

Mapa https://www.facebook.com/places/Cosas-para-hacer-en-Ciudad-de-Cordoba/109390122412267/⇜⇝⇜⇝⇜⇝⇜⇝

≪ °° ≫

≪ °° ≫

≪ °° ≫

Foto de perfil

≪ °° ≫

Google recopila toda información

≪ °° ≫

Captura de victima

≪ °° ≫

Google recopila toda información , el anonimato de un usuario ya no es seguro dentro de la red , por que puedes ser acosado por ciber-delincuente en la red mucho de estos son usuarios que solo le gusta divertirse de esta manera suena algo aterrador .

¿Como detectar falsificacion o alteracion en una imagen?

En muchos casos los investigadores forenses necesitan procesar imágenes digitales como evidencia. En un análisis forense en el que se manejan muchas imágenes es difícil manejar tanta información al menos que se utilice una herramienta que facilite el trabajo.

Buscadores de imágenes a partir de imágenes

Reverse image search un proceso de búsqueda de imágenes inversa en el que en vez de usar texto como palabras clave, se usan otras imágenes.

https://images.google.com/

https://www.revimg.com/

https://labs.tineye.com/multicolr/

https://tineye.com/

https://smallseotools.com/es/reverse-image-search/

Fuentes

Pelicula - Nada es Privado (mega) 4.03 GB

Pelicula - Nada es Privado (mega) 2.12 GB

https://uploadgerencie.com/medios/codigos-paises-dian.pdf

https://fotoforensics.com/

https://tineye.com/

https://www.google.es/imghp

https://support.google.com/assistant/answer/7539151?visit_id=637183264504178941-1276997174&rd=2

------------------------------------------------

Únete a la comunidad Cyber Hacking

Conviértete en el mayor hacker del mundo Descarga gratis la app The Seven Codes y comparte

Google play Sígueme

ADVERTENCIA: NO INTENTE HACER UN ATAQUE SIN EL PERMISO DE PROPIETARIO DEL SITIO WEB. ES UN PROPÓSITO EDUCATIVO SOLAMENTE. NO ES RESPONSABLE DE NINGÚN TIPO DE PROBLEMA ILEGAL.

PERMANECE LEGAL. GRACIAS!

Si tienes algún problema, deja un comentario y comparte tú opinión.

¿Ha quedado contestada su pregunta?

Mi nombre es Luishiño aquí es donde me gusta escribir sobre temas que en su momento me interesan. Aveces sobre mi vida personal y principalmente cosas de programación ,desarrollo web.Aplicaciones,Software, programas que yo mismo las desarrollo y cosas básicas de informática..