Aprenderás a espiar a las personas, obtener información confidencial, saber el dueño de cualquier carro, color, marca, modelo, licencia de conducir, dirección de su casa, RUC, seguro, número de teléfono, títulos universitarios, extracción de correos de cualquier pagina web.

Información TOP SECRET de todas las computadoras, celulares, tablets, impresoras, routers, switches, direcciones IP, marcas, modelos, puertos abiertos a hackear, cámaras de seguridad, el hacking lo harás desde tu PC/LAPTOP incluso desde tu propio Celular; y por ultimo, aprenderás a hacer hacking sin necesidad de internet.

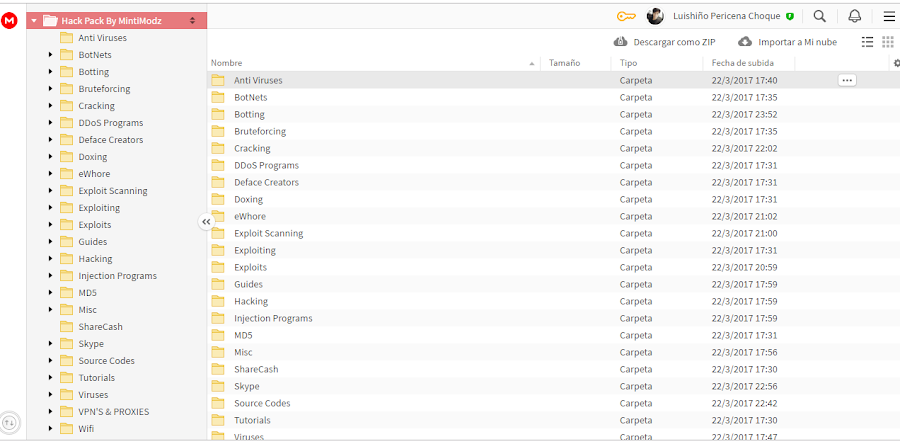

Hacking Pack

Anti Viruses

BotNets

Botting Programs (Ad Fly, ETC)

Brute forcing Programs

Cracking Programs DDoS

Programs Deface Creators

Doxing Tools eWhore Packs

(Fetish) Exploiting Programs (SQL Map, ParanoicScan, Dedi Exploiter, AirCrack)

Exploit Scanners (GoogleSeacher, Gr3eNox Exploit Scanner, Joomla Security Scanner, Realuike Exploit Scanner, RFI Scanner V2, RFI Tool, Special RFI, SQL Poison, XSS Scanner)

Exploits (Chat Exploits, MSN Hack, System Exploits, Team Speak)

Guides (Anonymity, BotNet, Bruteforce, Cracking, DDoSing, Defacing, Doxing, Exploits, Game Hacking, Hacking, IRL Sh*t, Linux OS, Programming, Random, Reverse Engineering, Security, SQL Injection, Viruses, WiFi Sh*t)

Hacking (Ann Loader, Password Stealers)

Injection Programs (SQL, XSS) MD5 (MD5 Attack, MD5 Toolbox, MD5 Tools)

Sharecash Skype Tools (Reslovers, CenSky Crasher, Florision Tools, James Reborn(V5.7), Pops Skype Tool, Skype API)

Source Codes (Crypter Sources, DDoS Programs, KEYLOGGERS, RAT Sources, RANDOM SH*T)

Tutorials (TOO MANY TO TYPE)

Viruses (Batch Virus Creators,

Binders, Crypters, DNS, Keyloggers, Ratting, Spoofing, Spreading)

VPNS & Proxies

WiFi Youtube

*Mi recomendación es ver que les puede servir y que no, hay cosas redundantes o cosas que no recomiendo usar (como las vpn de pago "gratuitas" entre otras cosas)*

⇜⇝⇜⇝⇜⇝⇜⇝

≪ °° ≫

https://mega.nz/#F!gYd1yaLI!z9RoV7G7ehVX79XU4964EQ

≪ °° ≫

@xorgconfig

------------------------------------------------

Únete a la comunidad Cyber Hacking

ADVERTENCIA: NO INTENTE HACER UN ATAQUE SIN EL PERMISO DE PROPIETARIO DEL SITIO WEB. ES UN PROPÓSITO EDUCATIVO SOLAMENTE. NO ES RESPONSABLE DE NINGUN TIPO DE PROBLEMA ILEGAL.

PERMANECE LEGAL. GRACIAS!

Si tienes algún problema, deja un comentario. Follow @LPericena

Mi nombre es Luishiño aquí es donde me gusta escribir sobre temas que en su momento me interesan. Aveces sobre mi vida personal y principalmente cosas de programación ,desarrollo web.Aplicaciones,Software, programas que yo mismo las desarrollo y cosas básicas de informática.