¿Qué es el Pishing?

El phishing es el intento de robar datos y contraseñas a través de Internet mediante el envío de correos electrónicos o servicios de mensajería falsos (SMS, whatsapp, telegram, messenger, etc.).Básicamente se trata de conseguir mediante engaños, atacar la buena fé de la victima para que revele información confidencial como contraseñas, números de tarjetas de crédito y todo tipo de información que pueda ser de utilidad para un ataque mayor.

¿Qué es un ataque de phishing?

Un ataque de phishing es un intento de conseguir datos personales de un usuario de Internet.El ataque de phishing es una sub-especie de ingeniería social, que describe las influencias interpersonales del atacante para causar un cierto comportamiento en las victimas, como por ejemplo para inducirlos a revelar datos confidenciales.

Dicho en de una forma coloquial: el ataque de phishing es el arte de aprovecharse de la buena fe de la víctima.

La mayoría de los usuarios son conscientes de los ataques

Aun así, los ataques de phishing han aumentado dramáticamente en los últimos años. A medida que los usuarios se vuelven más sensibles, los ataques cibernéticos se vuelven más inteligentes y sofisticados al mismo tiempo. Las estrategias y la implementación de estos ataques nunca han sido más profesionales y personalizados de lo que son hoy.¿Cómo se hace un ataque de phishing?

El procedimiento de un ataque de phishing es muy vil, ya que para lograrlo se debe hackear la buena fe de la víctima. Para este propósito, los correos electrónicos generalmente se envían con una dirección del remitente que la víctima conoce y/o parece ser creíble, de modo que en la mayoría de los casos la víctima no desarrolle ninguna desconfianza.Para conseguir hackear la buena fe de la víctima, es típico imitar a una institución confiable tanto en el correo como en los sitios web. Esto implica mucho esfuerzo, para reproducir la apariencia de la forma más precisa posible, tratando de disipar cualquier duda de que el mensaje pueda ser una falsificación.

Se le pide regularmente al destinatario que ingrese la información en ciertos campos. Mientras que el usuario confía que esta haciendo lo correcto, lo que en realidad ocurre es que está facilitando la información al iniciador del ataque de phishing.

¿Para qué se usan los datos robados?

Los delincuentes tienen múltiples clientes para los datos capturados. Desde ladrones de identidad y operadores de botnets, hasta bandas criminales organizadas que les pagan mucho dinero por conseguir datos personales. Cuando estos datos están en manos de los delincuentes, pueden pasar muchas cosas:

Fraude de tarjetas de crédito.

Acceso a la banca en línea, los delincuentes podrían retirar fácilmente dinero de su cuenta.

Con los datos de su perfil en redes sociales los delincuentes pueden asumir su identidad y sus datos personales a partir de sus contactos.

Al asumir su identidad o usar sus redes sociales estos incluso podrían desde su perfil contactar a sus conocidos pidiendo dinero o haciendo negocios a nombre suyo y estafar a otras personas, quiénes en todo momento creerán que están tratando directamente mente con usted.

Con el acceso a su bandeja de entrada de correo electrónico, los delincuentes pueden enviar más correos electrónicos no deseados o de phishing haciéndose pasar por usted, por lo que será responsable en el peor de los casos.

A esta lista se pueden agregar decenas de opciones adicionales, pero los puntos mencionados deberían ser suficientes para darle una idea de cuán peligroso es que sus datos estén en las manos equivocadas.

Métodos más utilizados para hacer Phishing

Imitación de sitios web.

Dominios y URL que cambian rápidamente.

Incrustar un formulario en un correo electrónico falso.

Nombres de página de destino falsos.

Pequeñas campañas que no activan controles de spam.

Imitación de amigos y conocidos.

¿Cómo consiguen mi dirección de correo electrónico para enviarme los ataques?

Muchos usuarios se preguntan cómo los estafadores de phishing llegan a su dirección. La respuesta es: cuanto más permisivos los usuarios manejan sus datos en la red, mayor es el riesgo de terminar en una lista de distribución. Los estafadores usan este último para sus propósitos.Quienes a menudo participan en sorteos de Internet o dejan sus direcciones de correo en los comentarios de un blog o redes sociales, corren un mayor riesgo de que sus datos terminen en las manos equivocadas. Lo mismo se aplica a los usuarios que se registran en cualquier sitio web sospechoso.

Otra forma muy común es que hayan logrado acceder al correo electrónico de un conocido y envíen los mensajes a toda su libreta de contactos.

Las redes sociales se han convertido en objetivos de phishing favoritos.

Cómo protegerse y proteger sus datos del phishing

Además de las medidas generales para una protección óptima contra los virus, existen algunas medidas especiales de protección contra los ataques de phishing. Una de ellas es educarnos sobre los temas de seguridad informática.Los mensajes de phishing siempre parecen provenir de organizaciones legítimas como PayPal, UPS o su banco. Sin embargo, los autores son estafadores inteligentes. Los correos electrónicos solicitan cortésmente actualizaciones, validaciones o confirmaciones de la información de la cuenta, a menudo con referencia a un problema ficticio. Luego será redirigido a un sitio web falso donde ingresará los detalles de su cuenta y permitirá el robo de identidad.

¿Cómo se reconoce el phishing?

Recibirá mensajes pidiéndole que divulgue información personal, generalmente por correo electrónico o en un sitio web. Pero los Bancos por ejemplo nunca hacen esto, de echo todos los bancos de todo el mundo siempre están recordando a los usuarios que nunca se les pedirá información o datos por correo electrónico.Una de las primeras medidas que debe tener en cuenta es que si llega a solicitarle que abra un enlace, verifique este es efectivamente el de su banco, red social, etc. Y que siempre este el candadito a la izquierda indicando que es un sitio seguro.

¿Cómo puedes evitar el phishing?

Para evitar un ataque de phishing, hay ciertas reglas que todos los usuarios en Internet deben seguir. Existen 3 reglas básicas para tratar con correos electrónicos en los que se puede identificar el remitente:No haga clic en ningún enlace.

No abra archivos adjuntos

No responda a tales correos electrónicos

Más allá de estas reglas básicas, hay otras recomendaciones para usar la computadora e Internet. Se recomienda encarecidamente tener instalado un programa antivirus y mantener actualizados todos los programas, especialmente el navegador de Internet y el programa de correo, y el sistema operativo. Un firewall también puede ayudar.

Si desea trabajar en la banca en línea, siempre debe ir al sitio web de su banco manualmente y no hacer clic en enlaces de correo o mensajes que le lleguen.

Si divulga datos personales en Internet, siempre debe ser lo más básico posible. Cuantos más datos reveles sobre ti, mayor será el riesgo de que caigan en manos de personas que no deberían tener acceso a tus datos. Acostúmbrate a:

No hacer clic en enlaces de correos electrónicos no solicitados o mensajes en Facebook.

No abra archivos adjuntos de correos electrónicos no solicitados.

Proteja sus contraseñas y nunca las comparta con nadie.

No proporcione información confidencial a nadie, ya sea por teléfono, en persona o por correo electrónico.

Mire cuidadosamente la URL (dirección web) del sitio web respectivo. En muchos casos, la dirección web parece legítima, pero la URL contiene un error tipográfico, por ejemplo, o la extensión del dominio es incorrecta (en vez de .COM aparece .GOV).

Mantenga siempre su navegador actualizado y aplique parches de seguridad.

Internet nunca será completamente seguro como un mundo digital, al igual que no es el mundo analógico. Por lo tanto, siempre se debe tener cuidado y se debe mostrar una desconfianza saludable.

Medidas técnicas de protección contra el phishing

El riesgo de ataques de phishing también se puede minimizar utilizando medidas técnicas. Muchos programas de virus y programas de correo electrónico pueden reconocer los correos electrónicos de phishing en función de ciertas características y advertirlos contra ellos.Recuerda que el phishing es uno de los métodos más antiguos de ataques de hackers.

El término ha estado rondando desde la década de 1990. El término phishing es una palabra artificial que se basa en la palabra inglesa fishing. La ortografía con Ph al principio proviene de la jerga del hacker, en la que este suele ser el caso. El phishing puede considerarse como la búsqueda de contraseñas.

3 Ejemplos de Ataques de Pishing

La creatividad de los estafadores de phishing es casi ilimitada: los mensajes cambian y se adaptan a la actualidad con variantes e historias imaginativas casi todos los días.Los estafadores a menudo se relacionan con los eventos actuales para dar a sus mentiras la apariencia de credibilidad. Pero la posibilidad de un bono o premio también debería tentarlo a ingresar información personal. Los clientes del banco todavía tienen la vista puesta en las ondas de phishing :

1) Supuestamente por la protección de datos

Después de que apareció el Reglamento General de Protección de Datos ( GDPR ) que entró en vigencia en la primavera de 2018, los cibercriminales también descubrieron la manera de aprovecharlo. Bajo la falsa imagen del servicio de pago PayPal los que reclaman una revisión de todos los datos de los clientes. Si un cliente no cumple con la solicitud de ingresar sus datos, la cuenta será bloqueada inmediatamente de acuerdo con el GDPR.Por supuesto, no existe tal regulación. Pero aquí viene la habilidad del estafador, ¿quién quiere perder su cuenta de PayPal con todos los ingresos? ante el miedo y la incertidumbre muchas personas acataron la solicitud sin medir el riesgo.

Cuando reciba un correo como este recuerde que ni PayPal ni ningún otro proveedor de servicios de pago le pediría que ingrese sus datos por correo electrónico. Elimine el mensaje inmediatamente o márquelo como spam.

2) Ataque de Phishing con DROPBOX

Dropbox es una plataforma de almacenamiento de datos popular y es utilizada por empresas y particulares en todo el mundo. Millones de personas cargan sus datos personales y los comparten con amigos y colegas. No es de extrañar que este servicio pueda tener potencial de ataque y éxito para los estafadores.Un método de ataque de phishing peligroso es acceder a los datos de acceso y cuenta de un usuario a través de correos electrónicos fraudulentos que se ven casi idénticos a los correos electrónicos originales de Dropbox . Por ejemplo, un correo electrónico falso podría solicitar una verificación de seguridad de un perfil de usuario. Pero también haga que un documento compartido esté disponible para descargar.

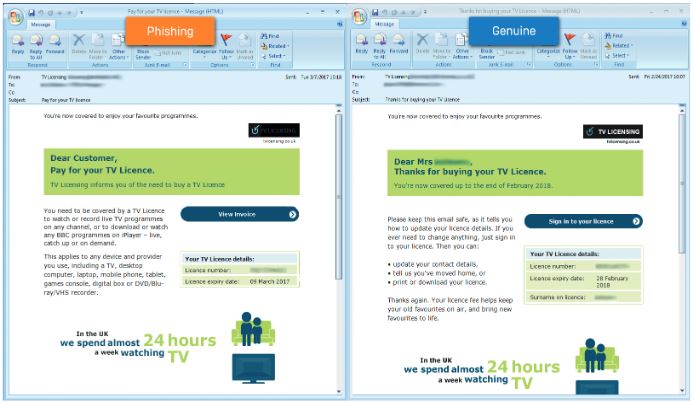

Diferencias entre los correos comunes y los correos falsos de Phishing (FUENTE: SOPHOS)

3) Ataque de Phishing con GOOGLE DOCS

Los estafadores prefieren especializarse en varios casos. Por ejemplo, se centran en un proveedor, adquieren experiencia y se vuelven mejores y más peligrosos. Análogo al phishing de Dropbox, el negocio del phishing también puede ser extremadamente lucrativo con Google Drive.Uno de los ejemplos mas comunes es un correo con una invitación para abrir un documento de Google Drive. Estos enlaces llevan a una web o descargan un archivo que descarga un una infección de malware en la computadora de la víctima.

Es uno de los métodos mas exitosos porque la página de destino era es en realidad una página de Google Drive. A primera vista, las invitaciones en realidad parecían creíbles y poco sospechosas.

¿Cuántas veces has sospechado que es probable que se sospeche que los correos electrónicos recibidos son phishing? ¿Estos dudosos mensajes de correo electrónico irán al spam a partir de ahora? ¿Tiene alguna pregunta o sugerencia al respecto?

Le invitamos a dejar un comentario aquí, en cualquier caso, ¡esperamos sus comentarios!