Exploit es una palabra inglesa que significa explotar o aprovechar, y que en el ámbito de la informática es un fragmento de software, fragmento de datos o secuencia de comandos o acciones, utilizada con el fin de aprovechar una vulnerabilidad de seguridad de un sistema de información para conseguir un comportamiento no deseado del mismo. Ejemplos de comportamiento erróneo: Acceso de forma no autorizada, toma de control de un sistema de cómputo, consecución privilegios no concedidos lícitamente, consecución de ataques de denegación de servicio. Hay que observar que el término no se circunscribe a piezas de software, por ejemplo, cuando lanzamos un ataque de ingeniería social, el ardid o discurso que preparamos para convencer a la víctima también se considera un exploit,1 que busca poder así capturar cierta información de la víctima a través de este tipo de ataque.

Los exploits pueden tomar forma en distintos tipos de software, como por ejemplo scripts, virus o gusanos.

Clasificación

Según la forma en la que el exploit contacta con el software vulnerable:

Exploit remoto. Si utiliza una red de comunicaciones para entrar en contacto con el sistema víctima. Por ejemplo puede usar otro equipo dentro de la misma red interna o tener acceso desde la propia Internet.

Exploit local. Si para ejecutar el exploit se necesita tener antes acceso al sistema vulnerable. Por ejemplo el exploit puede aumentar los privilegios del que lo ejecuta. Este tipo de exploits también puede ser utilizado por un atacante remoto que ya tiene acceso a la máquina local mediante un exploit remoto.

Exploit en cliente.

Aprovechan vulnerabilidades de aplicaciones que típicamente están instaladas en gran parte de las estaciones de trabajo de las organizaciones. Ejemplos típicos de este tipo de software son aplicaciones ofimáticas (p. ej. Microsoft Office, Open Office), lectores de PDF (p. ej. Adobe Acrobat Reader), navegadores (p. ej. Internet Explorer, Firefox, Chrome, Safari), reproductores multimedia (p. ej. Windows Media Player, Winamp, iTunes). El exploit está dentro de ficheros interpretados por este tipo de aplicaciones y que llega a la máquina objetivo por distintos medios (p. ej. mediante un correo o en una memoria USB). El archivo será usado por el programa y si no es detenido por ningún otro programa (p. ej. cortafuegos o antivirus) aprovechará la vulnerabilidad de seguridad. Las peculiaridades de este tipo de ataques son:

Requieren la intervención del usuario del lado del cliente. Por ejemplo, necesitan que abra cierto archivo o que haga clic en cierto enlace

Es un ataque asincrónico porque el momento en que se lanza no es el mismo en que se consigue ejecutar el exploit (ya que necesita la acción del usuario).

Se lanza a ciegas, no se sabe qué aplicaciones y versiones de esta utiliza el objetivo real.

Según el propósito de su ataque:

Curiosidad

Fama personal

Beneficio personal

Espionaje

¿Qué es un Xploit?

Los “Xploits” se hicieron famosos por las conocidas “postales de gusanito“, que consisten en que la víctima recibe una postal falsa en su correo electrónico que contiene el link de una web falsa que le pide digitar los datos de su E-mail y su contraseña; generalmente estas web falsas suelen ser de Hotmail, Yahoo, FaceBook, Hi5 entre otros (algo muy parecido al phishing).

Un Exploit es una vulnerabilidad encontrada en un sistema informático y nos permite acceder a él, manipularlo e incluso robar ciertos datos.

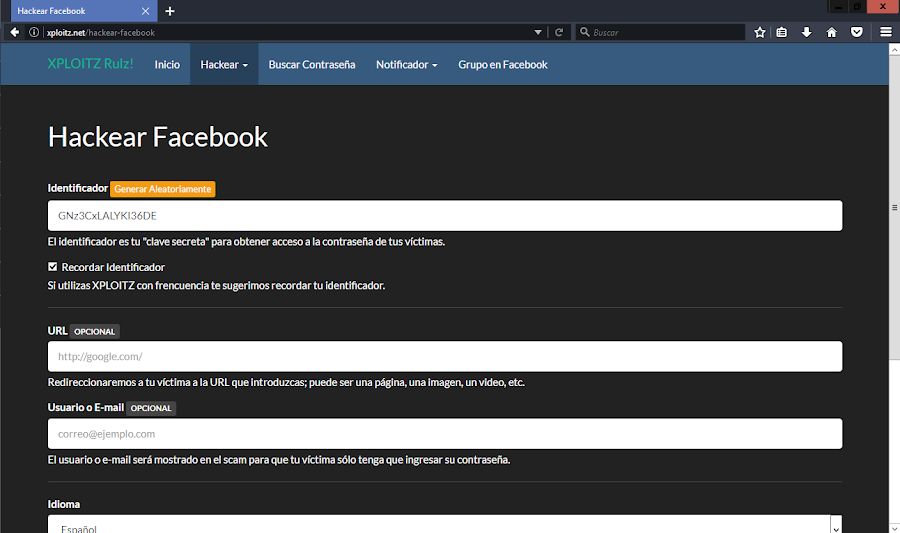

XploitZ Rulz es, sin embargo, el nombre que reciben este tipo de prácticas cuando se trata de una vulnerabilidad en una red social, es decir, un tipo concreto de Exploit dirigido a los servidores de Whatsapp, Facebook, Instagram y otras redes sociales.

Link

Mi nombre es Luishiño aquí es donde me gusta escribir sobre temas que en su momento me interesan. Aveces sobre mi vida personal y principalmente cosas de programación ,desarrollo web.Aplicaciones,Software, programas que yo mismo las desarrollo y cosas básicas de informática.