A principios de marzo de 2017 WikiLeaks liberó miles de documentos relativos a los métodos de hackeo utilizados por la CIA para “infectar” smartphones, ordenadores con Windows, Linux y MacOS e incluso televisores inteligentes. Estos documentos fueron publicados bajo el nombre de Vault 7.

La semana pasada la organización publicó la filtración número 17 relativa al Vault 7. En este caso, lo que se ha dado a conocer ha sido el denominado Proyecto Highrise, una aplicación para Android capaz de recolectar información de un terminal de manera totalmente silenciosa y transparente para el dueño del dispositivo.

Highrise, la app de la CIA para robar información de un teléfono Android

Aunque en esta ocasión ni WikiLeaks ni el propio documento filtrado explican cómo utilizaba exactamente la CIA esta herramienta , desde la web de The Hacker News, siempre al pie del cañón, han propuesto un escenario más que plausible de su uso y funcionamiento.

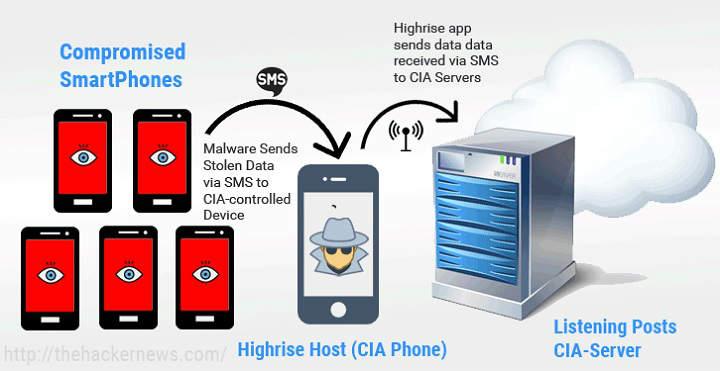

Normalmente el malware utiliza una conexión a internet para extraer información de un dispositivo infectado y enviarlo a un servidor controlado por el atacante. Pero esta no es la única forma de obtener datos robados, ya que también se pueden utilizar otras vías, como por ejemplo los mensajes SMS. Es decir, en esos casos ni siquiera hace falta una conexión a Internet.

El problema con este tipo de robo de datos es que el atacante tiene que ordenar y analizar una gran cantidad de mensajes, provenientes de los numerosos dispositivos que están siendo espiados.

Para solucionar esto la CIA creó una sencilla app para Android llamada Highrise. Esta app se encargaría de hacer las labores de proxy para los SMS que se envían desde el dispositivo infectado al servidor que recibe las escuchas.

Así funciona Tidecheck (Highrise versión 2.0)

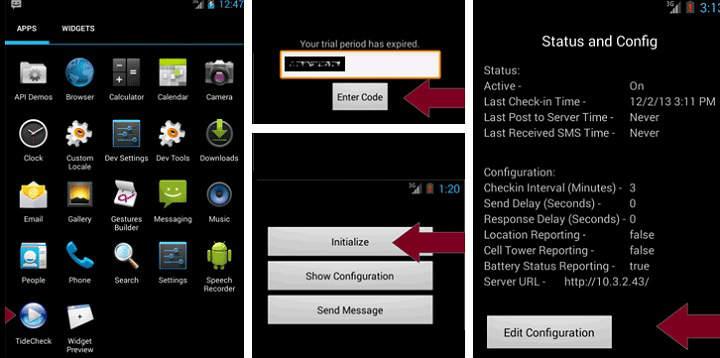

Según indican desde THN, después de leer los nuevos documentos de WikiLeaks, el agente de la CIA se instalaría una app en su teléfono Android llamada TideCheck (aka Highrise v2.0), la cual recibiría toda la información robada a través de mensajes SMS.

Una vez registrada la información, la app enviaría todos y cada uno de los mensajes a un servidor de escuchas a través de Internet, mediante una conexión segura TLS/SSL.

En las capturas superiores podéis ver la interfaz de la aplicación, que tal y como se puede apreciar cuenta únicamente con un botón para lanzar el proceso, otro de configuración y un tercero para mandar pequeños mensajes directos al servidor de escucha.

Tidecheck fue desarrollada en 2013, y es compatible con dispositivos Android 4.0 a Android 4.3, pero dada su antigüedad lo más probable es que ya cuente con una versión actualizada.

Podéis acceder al documento filtrado a través del siguiente enlace en WikiLeaks.

.