Los tokens son dispositivos de seguridad adicional para nuestras transacciones en internet. Son una manera de reforzar, y también agilizar, la autentificación de nuestra persona en servicios que requieran contraseñas, PINs o firmas digitales. Pueden almacenar estos datos de acceso a determinados servicios o información, pero en la mayoría de casos lo que hacen es ofrecer una clave de acceso extra que se genera en el momento.

Básicamente nos ofrecen un nivel extra de seguridad en nuestras operaciones por el ciberespacio. Tipos de tokens de seguridad

- Dispositivos:

Existen tokens que se conectan directamente al ordenador o que lo hacen por métodos como bluetooth, aunque aquí también podríamos incluir los mensajes al móvil.

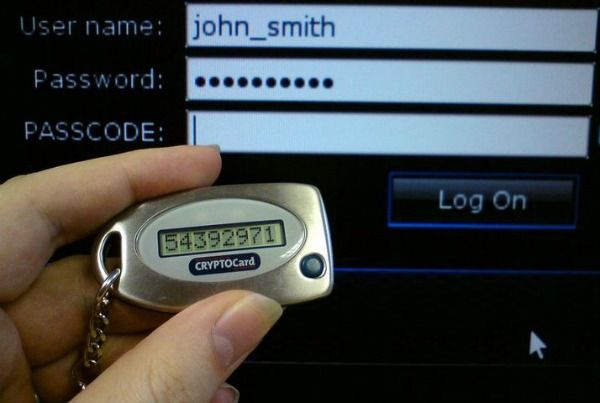

Otros no requieren conexión sino que generan claves que luego se tendrán que introducir en el ordenador o dispositivo móvil de manera manual. Este tipo de token es el más común y se suele utilizar de manera adicional a las contraseñas.

- Contraseñas:

Los tokens de seguridad más populares son los que se conocen como OTP Tokens (One-Time Password).

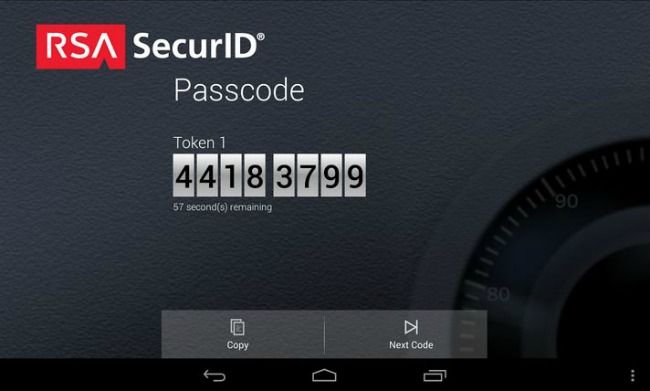

Los hay que generan claves que se van renovando cada cierto tiempo: disponemos, por ejemplo, de un número que sólo podremos usar una vez porque a los 30 segundos cambia. El problema con estos tokens es que se queden sin batería o que no estén bien sincronizados con el reloj del servidor, aunque es posible tanto cambiar la batería como resincronizar el token.

Hay tokens que no están sincronizados sino que utilizan algoritmos matemáticos, un sistema de estímulo-respuesta en el que el servidor mandará un estímulo (normalmente un número al azar) y esperará una respuesta del dispositivo de seguridad (normalmente un hash).

Con todos los ataques de phishing que se detectan cada día, no está de más contar con uno de estos generadores de claves adicionales para realizar nuestras transacciones online con mayor seguridad, en especial si tenemos que confiar en distintas redes de wifi.

Los tokens de seguridad hacen de intermediario entre un proveedor de servicios y un usuario, de manera que quien presta el servicio se asegura de que está tratando con la persona que tiene que tratar, y el usuario se asegura de sea muy complicado que alguien más acceda a ese servicio haciéndose pasar por él.

Estos dispositivos, que suelen ser como una especie de tarjeta o de pequeño "llavero/USB", se pueden utilizar tanto en PC como en dispositivos móviles, ya que lo que generan son contraseñas. Normalmente es el proveedor del servicio el que ofrece al usuario esta opción de seguridad extra; una vez que se confirma su identidad, se le autoriza a utilizar estos tokens. Por lo general estos sistemas de autenticación se usan en sitios en los que se realizan transacciones monetarias importantes; la página de poker online Poker Stars o el banco HSBC, por ejemplo, son algunas de las compañías que ofrecen tokens de seguridad a sus clientes.

Como ya hemos dicho, los tokens se pueden conseguir pidiéndolos a la empresa que nos ofrece el servicio en el que nos tengamos que identificar, aunque en este enlace de EMC Corporation tienes la solicitud para probar gratis el RSA SecurID, uno de los software de seguridad más conocidos.

En Google Play puedes encontrar apps para poder utilizar estos tokens en tu móvil sin problema y quedarte así tranquilo cuando hagas tus operaciones en internet a través del celular o tableta.