La verdad es que de simple este método da hasta un poco de miedo. Es la forma más sencilla que he visto para que alguien de tu entorno te pueda robar la cuenta de WhtasApp con que te despistes unos segundos de tu terminal. Esta forma de espiar el WhatsApp consiste en registrar el número de teléfono de WhtasApp en cualquier otro terminal - incluso en una máquina virtual de Android, por ejemplo - y solicitar que la verificación se haga por medio de una llamada de teléfono que te de el código.

Esto es algo que permite WhtasApp desde el principio, y se usa cuando el sistema de envío de mensajes SMS no funciona bien o directamente se está instalando en un terminal que los tiene bloqueados - por ejemplo un emulador, una máquina virtual, etcétera -. El funcionamiento se describe en la ayuda. Recuerda que el tiempo de espera se tiene que esperar en el terminal dónde es quiere instalar la cuenta de robada.

fig.2 Ayuda de WhatsApp que explica cómo usar llamada de verificación para activar la cuenta

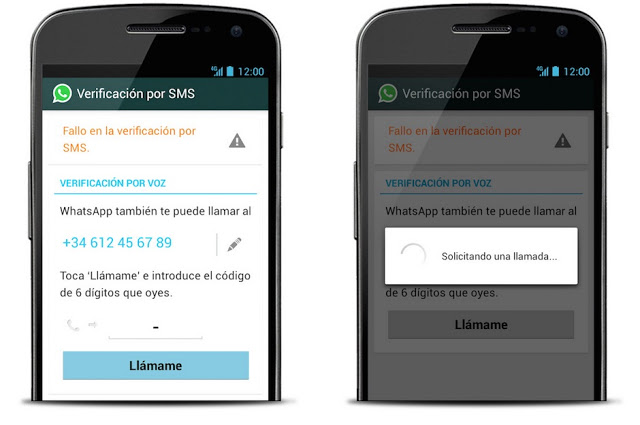

Desde un terminal en manos del atacante con WhatsApp - por ejemplo una máquina virtual, un emulador u otro teléfono - se configura una cuenta con el número de teléfono de la víctima. Una vez que se selecciona la opción de Solicitar Llamada de Verificación, se recibirá una llamada en el terminal de la víctima. Esta llamada siempre se podrá atender siempre, ya que a día de hoy, ni iPhone ni Android tienen una opción de "desbloquear terminal para responder llamadas".

fig.3 Cualquiera puede solicitar la activación por llamada de verificación

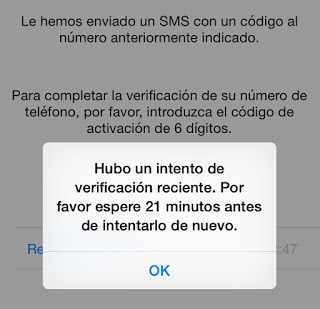

El atacante escuchará el código y lo configurará, obteniendo acceso a enviar y recibir los mensajes de WhatsApp de la víctima. Cuando esta se de cuenta de que ha sido robada la cuenta, podrá solicitar volver a tenerla, pero solo después de que pase un periodo de 30 minutos de tiempo. Durante ese periodo el atacante será dueño de la cuenta.

fig.4 Para volver a restaurarlo hay que esperar durante un tiempo

Este es un método similar al de robar la cuenta de WhatsApp utilizando Siri y la previsualización de códigos SMS, más fácil que robar la SIM o clonar las SIMs antiguas, y por su puesto mucho más peligroso, ya que todos los terminales pueden caer en este truco. No solo afectará a WhatsApp, sino a cualquier otra app que implemente de igual manera este método de recuperación de contraseña basado en llamada. Con este sistema, cualquier persona puede robarte la cuenta temporalmente y podría espiar el WhatsApp en ese espacio de tiempo, es decir, leer los mensajes que entren durante ese periodo, además de ver los grupos a los que pertenece una persona y enviar mensajes.

Robo de la cuenta vía buzón de voz

Esto es peor aún, si resulta que la víctima tiene un buzón de voz activado y no ha cambiado la contraseña por defecto, ya que accediendo al buzón de voz de podría acceder al código de activación de cuenta.

Este robo de cuenta es temporal, tal y como se ve en la Figura 4, pero si el atacante realiza este proces muchas veces, es decir, si un atacante solicita desde otros terminales el proceso de recuperación de cuenta, puede ser que la víctima no tenga fácil recuperar la cuenta ya que WhatsApp va alargando los tiempos como protección. Como solución temporal, desde el sistema operativo se podrían bloquear las llamadas desde el número que usa WhatsApp para llamarte. Así nadie con el terminal bloqueado por passcode podría recoger estas llamadas.

FUENTE: EL LADO DEL MAL