Tails es una distribución en vivo y está diseñada para ser iniciada desde un DVD o una memoria USB. La ventaja de la versión en DVD es que no se puede manipular el sistema; sin embargo, usted no puede almacenar ninguno de sus propios archivos. El uso de una memoria USB (o tarjeta SD) significa que puede almacenar sus documentos e información de configuración en una parte cifrada de la memoria flash. En el lado negativo, es técnicamente posible que un hacker (o espía) altere los archivos del sistema en la memoria USB y obtenga acceso a sus comunicaciones y datos.

Para empezar, descarga Tails de https://tails.boum.org/ y grábalo en una unidad de DVD. Incluso si tu plan es usarlo desde una memoria USB, la mejor manera de instalar Tails en una unidad USB es arrancar desde el DVD y usar el instalador de Tails. El sitio web de Tails tiene instrucciones completas sobre Instalación en una memoria USB o tarjeta SD .

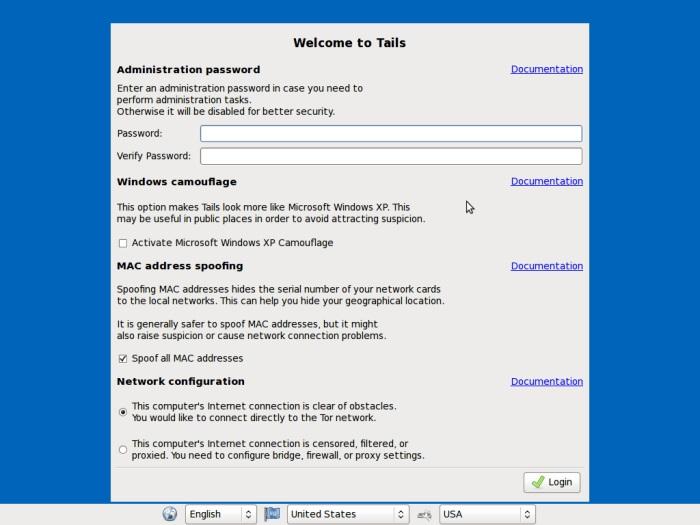

Después del arranque, pero antes de que aparezca el escritorio, verá el «Tails Greeter». El Greeter le permite iniciar sesión directamente en Tails o establecer algunas opciones, como el modo de camuflaje de ventanas o la falsificación de direcciones MAC, antes de entrar en el escritorio.

El escritorio es una configuración de GNOME bastante sencilla; sin embargo, el poder de Tails está en los programas que han sido preinstalados. Junto con las aplicaciones de escritorio normales, como OpenOffice, Audacity y GIMP, Tails viene con varios paquetes relacionados con la seguridad incluyendo el Tor Browser, KeePassX, Tails OpenPGP Applet e incluso un teclado virtual. La idea detrás del teclado virtual es que no puede ser rastreado por ningún registrador de teclas que haya podido ser instalado en su sistema.

En el corazón de Tails está Tor (The Onion Router). Tor hace rebotar el tráfico de tu web entre algunos de los miles de repetidores en todo el mundo haciendo difícil, pero no imposible, que alguien espíe tu actividad en línea. Esto significa que usted debería poder usar su webmail y otros sitios web sin tener que preocuparse por los que escuchan a escondidas.

Tor se inicia automáticamente cuando arranca Tails, y la página principal del Navegador Tor tiene un enlace a check.torproject.org ,que verificará si Tor está correctamente configurado y funcionando.

Si no usas webmail, entonces Tails incluye el cliente de correo Claws. Además de ser rápido y ligero, Claws tiene soporte para GnuPG. GPG es un sistema de criptografía de código abierto de clave pública basado en el famoso programa PGP de Phil Zimmerman. Permite a un usuario publicar públicamente una clave de encriptación que puede ser utilizada por cualquiera para enviar un mensaje al usuario, pero el mensaje sólo puede ser leído a través de la clave privada, algo que el usuario ha mantenido en secreto y seguro.

Al utilizar Tails desde un lápiz USB o una tarjeta SD, tiene la opción de utilizar el espacio libre para crear un volumen cifrado en el que puede almacenar sus archivos, claves de cifrado y cualquier dato de configuración. El uso de este «volumen de persistencia cifrado» le permite guardar datos entre sesiones de trabajo. Podrías arrancar Tails en un portátil, hacer algún trabajo, guardar tus datos en el volumen encriptado y luego apagarlo. La próxima vez que arranque Tails, no necesariamente en el mismo PC, sus datos seguirán allí, listos para que los utilice.

El almacenamiento encriptado es configurado por el asistente de volumen persistente, que se encuentra en Aplicaciones -> Colas -> Configurar almacenamiento persistente. Vea la documentación de Tail’s para más detalles sobre utilizando el volumen persistente .

Los archivos también se pueden gestionar de forma segura gracias a las extensiones integradas en el gestor de archivos Nautilus. En lugar de simplemente borrar un archivo, Nautilus le permite borrar un archivo y asegurarse de que nada de los restos de archivos en el disco. El archivo se llenará con datos aleatorios y luego se eliminará. Esto significa que si un hacker recuperara el archivo, todo lo que obtendría sería basura. También puede cifrar archivos utilizando GPG y criptografía de clave pública.

Conclusión

Tails v1.0 es un hito significativo para el proyecto, y ciertamente logra sus objetivos. Es fácil de usar y, sin embargo, ofrece sofisticadas herramientas de seguridad y anonimato que funcionan directamente desde el primer momento. La posibilidad de llevar un lápiz USB a cualquier lugar y tener acceso a sus datos de forma segura es, sin duda, una perspectiva atractiva. Está bastante claro por qué Edward Snowden lo está usando.

Si tienes alguna pregunta sobre las colas, por favor, no dudes en preguntarles en la sección de comentarios y veremos si podemos ayudarte.