Un complejo malware que infecta numerosos sistemas operativos y arquitecturas de CPU se está extendiendo rápidamente por toda Europa y más allá. El objetivo de Chaos es ejecutar los comandos remotos de los hackers tanto en Windows como en Linux.

Un virus basado en Go con sus propias características distintivas es conocido como Chaos. Black Lotus Labs, la sección de investigación de una organización de seguridad, es la responsable del descubrimiento y análisis del nuevo peligro, que puede infectar tanto el software como el hardware. Los más de cien ordenadores infectados podrían propagar otras amenazas y variedades de malware.

Debido a que el término “Chaos” aparece en el código de varios nombres de funciones, certificados y nombres de archivos, el nuevo software malicioso ha recibido ese nombre. El caos comenzó en abril, y hasta ahora hay más de 111 IPs únicas afectadas. El caos es una amenaza versátil que puede dañar ordenadores personales, routers y otras piezas de la infraestructura empresarial.

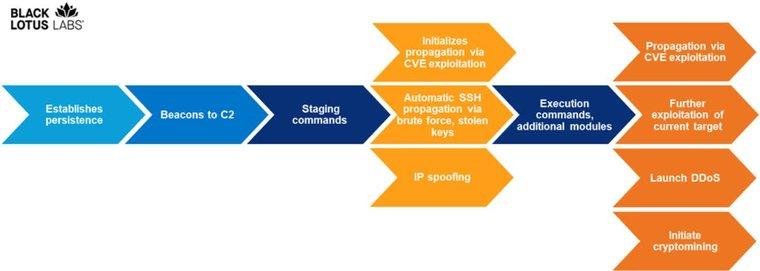

Las arquitecturas informáticas i386, ARM, MIPS y PowerPC son compatibles con el caos. Los sistemas operativos compatibles con Chaos son Windows, Linux y FreeBSD. A diferencia del ransomware y las redes de bots, el caos sólo puede propagarse mediante la explotación de vulnerabilidades CVE y claves SSH abusadas.

Black Lotus descubrió vulnerabilidades en cortafuegos personales fabricados por Huawei (CVE-2017-17215) y Zyxel (CVE-2022-30525). Después de haber infectado una estación de trabajo, Chaos tiene la capacidad de enumerar los dispositivos conectados a una red, lanzar shells remotos para realizar operaciones maliciosas y cargar más módulos. Los investigadores creen que un “actor cibercriminal que cultiva una red de PCs infectados para el acceso inicial, los ataques DDoS y la minería de criptomonedas” fue el responsable de la creación de la botnet Chaos.

Los estados de Black Lotus Es muy probable que Chaos sea un vástago directo de Kaiji, una red de bots DDoS para Linux (i386). El malware tiene ahora capacidades avanzadas y puede ejecutarse en múltiples sistemas operativos, incluyendo Windows, FreeBSD y Linux. La empresa de seguridad descubrió que la mayoría de las IP afectadas se encontraban en Europa, mientras que las infecciones se encontraron en menor número en Norteamérica, Sudamérica y Asia-Pacífico.

Los investigadores presentan las estrategias más eficaces para evitar el caos como parte de su investigación. Los autores sugieren que la gestión de parches para las nuevas vulnerabilidades notificadas debe ser “eficiente”, mientras que los routers de las pequeñas oficinas y de las oficinas domésticas requieren ciclos regulares de reinicio (aparte de aplicar las actualizaciones de firmware más recientes). Hay que cambiar las contraseñas por defecto de los empleados remotos y desactivar el acceso remoto a la raíz.

Te puede interesar...

Amazon anuncia un nuevo Prime Day para el 11 y 12 de octubre

Las mejores ofertas y cupones de AliExpress (actualizado)

Las mejores ofertas de El Corte Inglés (actualizado)

Listado de las Ofertas y Descuentos de GeekBuying (Actualizado)

Ofertas y cupones actualizadas de MyProtein

Facebook e Instagram pueden rastrear a los usuarios a través de sus navegadores in-app

El Galaxy Z Fold 4 de Samsung ocultará mejor su cámara bajo la pantalla

YouTube tendrá que fabricar su propio chip de vídeo