Actúa frente a los ciberdelincuentes

Cuando sospechamos de una posible intervención o robo de datos en nuestro dispositivo móvil, es fundamental contar con la ayuda de expertos en seguridad informática, conocidos como peritos informáticos. Estos profesionales tienen la capacidad de realizar análisis exhaustivos y determinar si nuestro dispositivo ha sido comprometido. Sus conocimientos y técnicas avanzadas pueden detectar cualquier modificación o intrusión no autorizada en nuestro móvil.Virus utilizados para robar información

Existen varios tipos de virus y malware diseñados para obtener acceso no autorizado a nuestros dispositivos y robar datos personales. Algunos de los más comunes incluyen:Spyware: Este tipo de software malicioso se instala sin nuestro consentimiento y monitorea nuestras actividades en el dispositivo, recopilando información personal como contraseñas, mensajes de texto, registros de llamadas y más.

Ransomware: El ransomware cifra nuestros datos y exige un rescate para desbloquearlos. Este tipo de virus puede bloquear completamente nuestro dispositivo, impidiéndonos acceder a nuestros archivos hasta que paguemos el rescate.

Keyloggers: Los keyloggers registran las pulsaciones de teclas realizadas en el dispositivo, lo que les permite capturar contraseñas, información de inicio de sesión y otros datos sensibles.

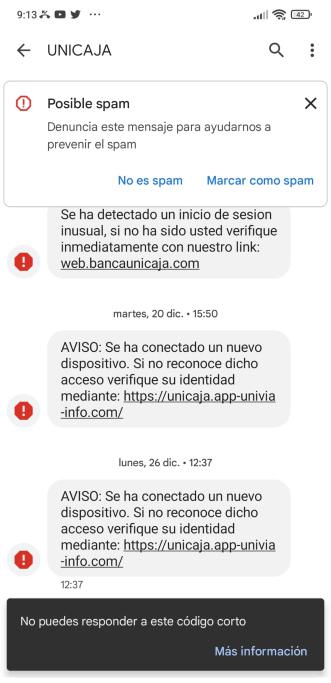

Phising, la técnica más utilizada

El phishing es una técnica empleada por ciberdelincuentes con el propósito de engañar a individuos y obtener información confidencial, como contraseñas, datos bancarios o información personal. Esta táctica se ejecuta principalmente mediante el uso de correos electrónicos, mensajes de texto, llamadas telefónicas o sitios web fraudulentos que simulan ser entidades legítimas, como instituciones bancarias, empresas o organizaciones.El phising más habitual llegan desde email y SMS, sin embargo, los ciberdelincuentes más avispados obtienen los datos de los usuarios de los bancos por lo que si sabe que un usuario pertenece al Santander es más facil engañarle con un SMS del banco Santander.

Aunque el phishing en sí mismo no es un virus, puede combinarse con otros tipos de malware, como el spyware o el keylogger, para lograr el acceso no autorizado a dispositivos o para sustraer información valiosa. Por ejemplo, un correo electrónico de phishing puede contener un enlace malicioso que, al ser activado, descarga e instala un virus en el dispositivo de la víctima.

Es de suma importancia tener en cuenta que el phishing se basa en técnicas de ingeniería social y engaño para obtener información confidencial. Por tanto, es fundamental mantenerse alerta y tomar precauciones, como verificar la autenticidad de los mensajes y sitios web, abstenerse de hacer clic en enlaces sospechosos y evitar proporcionar información personal o confidencial a menos que se cuente con la certeza de la legitimidad de la solicitud.

¿Control parental o keylogger?

A veces, personas cercanas pueden intentar monitorear nuestras actividades en línea o controlar nuestro uso de dispositivos sin nuestro conocimiento. Las herramientas de control parental, como los keyloggers, pueden ser instaladas en nuestros dispositivos móviles sin nuestro consentimiento, lo que permite que otras personas accedan a nuestras contraseñas y registros de actividades.Cómo detectar si tu móvil está intervenido o si te han robado datos:

Rendimiento inusual: Si notas que tu dispositivo se vuelve lento, se congela con frecuencia o experimenta reinicios inesperados, podría ser un indicio de que algo no está bien.

Consumo de datos anormal: Si tus datos móviles se están agotando rápidamente y no has cambiado tus patrones de uso, es posible que alguna aplicación o proceso en segundo plano esté utilizando tus datos sin tu conocimiento. Aunque ya se pueden programar para que solo transfiera datos cuando se conecta al Wi-Fi.

Duración de la batería casi a la mitad: Casi todas las herramientas que intervienen información de un dispositivo de forma actualizada provoca que la duración de la batería disminuya considerablemente.

Estas aplicaciones espías utilizadas principalmente para la supervisión de los hijos, se han acabado utilizando para espiar a la pareja, si sospechas que ti dispositivo tiene una instalada puedes ponerte en contacto con un perito informatico y que te lo pueda detectar para tener pruebas sobre ello.